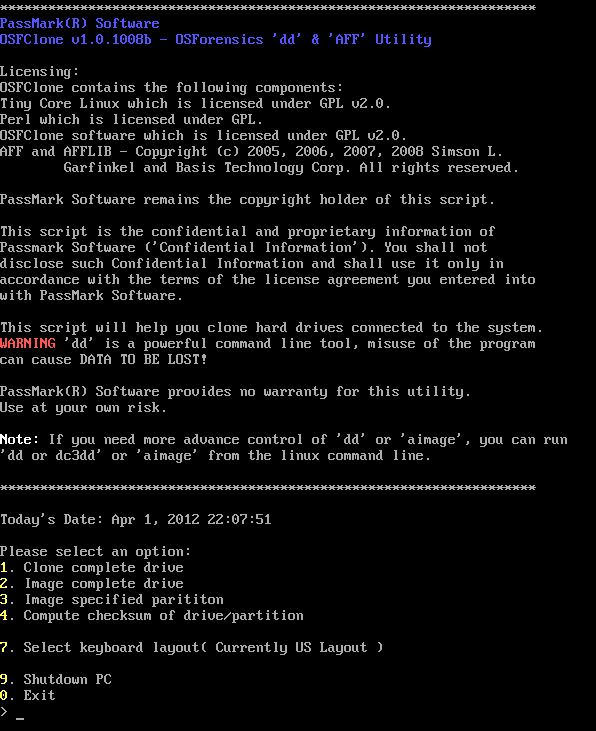

Passmark Software社 OSForensics(http://www.osforensics.com/)の付属ツールのオープンソース(GPLv3)ブータブルCD/USBです。

OSFClone

http://www.osforensics.com/tools/create-disk-images.html

公式サイトには、rawやaff形式のイメージ作成、クローン作成、MD5やSHA1ハッシュで同一検証ができるくらいの簡単な記載しかありません。実際に試してみたところ、結構使えそうでしたので簡単に特徴をまとめておきます。試したOSFCloneのバージョンv1.0.1008です。

軽量

OSFCloneはTiny Core Linux(http://www.tinycorelinux.com/)をベースにしており起動が非常に速いです。CUIですが、インタラクティブに進められるように実装されており操作性も悪くありません。

NTFSの書き込みサポート

Linux系では、NTFSは読み込みのみサポートということが結構ありますが、OSFCloneではNTFS-3Gが組込まれているため書き込みも可能です。よって保存用のディスクをNTFSにして、作成したイメージを保存することができます。ただしOSFClone上ではmkfs.ext系しか入っていないため、別のところであらかじめフォーマットしておく必要があります。

E0形式(EWF)のサポート

libewfが組込まれておりE0形式のイメージを作ることができます。ただ、手元の環境で試した限りでは実行時にデバイス情報が取得できない旨のエラーが出てしまいました。E0形式にしたい場合はLinEnをOSFClone上に持ってきて実行したほうがよいと思われます。ただしこの場合はインタラクティブモードを抜けて実行しなければいけません。LinEnは6.19, 7.01のどちらも問題なく動作します。

ネットワークサポート

一般的なネットワークドライバは扱えるようで、手元の環境ではいずれもeth0として認識しました。ターゲット上で問題なく認識すればネットワーク経由でのイメージ取得もできます。インタラクティブモードではネットワーク経由の取得には対応していないため、自身でコマンド操作、実行する必要があります。

書き込み防止措置について

取得対象(Source)、保存先(Destination)のどちらもATAもしくはUSB経由で接続したドライブから選択することになるため、操作を誤ると収集対象のディスクを書き換えてしまう可能性があります。保存先に指定しない限りボリューム(パーティション)のマウントは発生しないため、意図せずにジャーナル内のトランザクションを処理するといったことは起きません。

HPA/DCOの扱いについて

特にHPA/DCOの検出等は考慮されていませんので、ターゲットドライブにHPA/DCOで専用の領域が設定されているとその領域は取得しません。インタラクティブモードを抜けてdmesgを実行すると、HPAが設定されている場合にその旨のメッセージを確認できますが、検出するだけで解除はできません。DCOは検出もできません。

TIPS

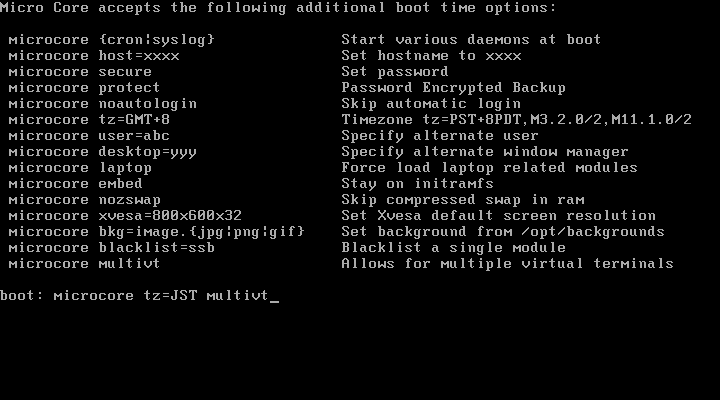

ブート時のパラメータは"microcore tz=JST multivt"を指定すると、タイムゾーンを日本に設定してALT+F2, ALT+F3..のキーで複数のターミナルを扱えるようになります。ALT+F2などではOSForensicsアカウントを使うとパスワード不要でログインできます。